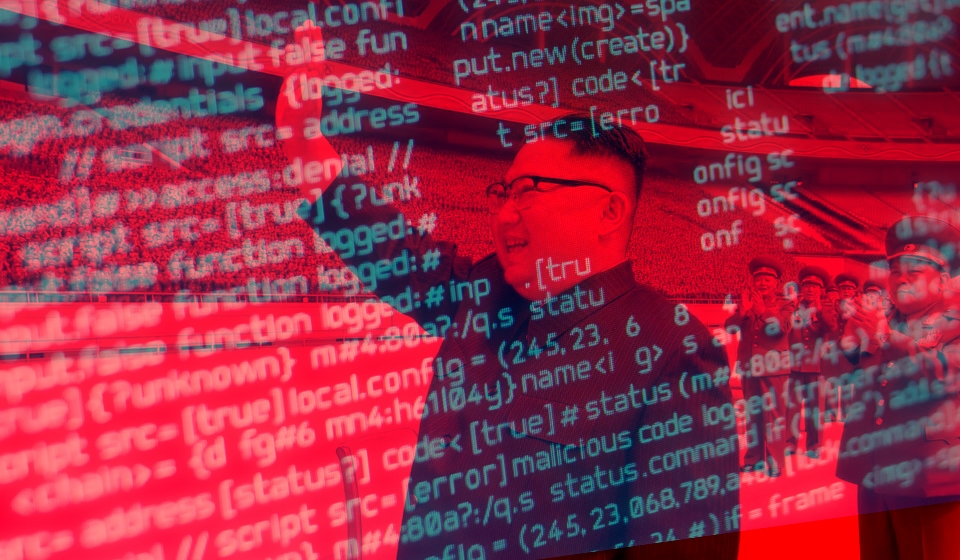

کشف حملات زنجیره تامین هکرهای گروه Lazarus کره شمالی

اخبار داغ فناوری اطلاعات و امنیت شبکه

طبق تحقیقات، گروه Lazarus که یک گروه تهدید مداوم پیشرفته یا APT منتسب به دولت کره شمالی است، دو کمپین حمله زنجیره تأمین جداگانه را به عنوان ابزاری برای ایجاد پایگاه در شبکههای شرکتی و هدف قرار دادن طیف گستردهای از نهادهای پایین دستی به راه انداخته است.

بر اساس گزارشات جدید سه ماهه سوم ۲۰۲۱ APT Trends که توسط Kaspersky منتشر شده است، آخرین عملیات جمعآوری اطلاعات شامل استفاده از فریمورک بدافزار MATA و همچنین Backdoorهایی با نامهای BLINDINGCAN و COPPERHEDGE برای حمله به صنایع دفاعی، یک تأمینکننده راهکارهای مانیتورینگ آی تی در کشور لتونی و یک اتاق فکر در کره جنوبی بوده است.

برای مثال، حمله زنجیره تأمین از یک زنجیره آلودگی ناشی میشود که از نرمافزار امنیتی قانونی کره جنوبی که یک payload مخرب را اجرا میکند، منشأ میگیرد و منجر به استقرار بدافزار BLINDINGCAN و COPPERHEDGE در شبکه اتاق فکر در ماه ژوئن سال۲۰۲۱ شده است. به گفته محققان، حمله دیگر شرکت لتونیایی که در ماه می انجام شده، یک قربانی غیر معمول برای لازاروس بوده است.

هنوز مشخص نیست که آیا لازاروس برای توزیع ایمپلنتها در نرمافزار فروشنده فناوری اطلاعات دستکاری کرده است، یا اینکه این گروه از دسترسی به شبکه شرکت برای نفوذ به سایر مشتریان سواستفاده کرده است. شرکت امنیت سایبری روسی کسپرسکی، این کمپین را تحت عنوان گروه DeathNote مطرح کرده است.

اما این همه موضوع نیست. در عین اینکه به نظر میرسد این یک کمپین جاسوسی سایبری متفاوت است، اما همچنین دیده شده است که مهاجم از فریمورک بدافزار چند پلتفرمی MATA برای انجام مجموعهای از فعالیتهای مخرب بر روی دستگاههای آلوده استفاده مینماید. محققان خاطرنشان کردند: «این مهاجم یک نسخه تروجان شده از برنامهای را ارائه میکند که توسط قربانی انتخابی آنها استفاده میشود، که نشاندهنده ویژگی شناختهشده لازاروس است».

طبق یافتههای قبلی کسپرسکی، کمپین MATA میتواند سیستمعاملهای ویندوز، لینوکس و macOS را مورد حمله قرار دهد. همچنین این امکان را به زیرساخت حمله دشمن میدهد تا یک زنجیره آلودگی چند مرحلهای را انجام دهد که به بارگذاری پلاگینهای اضافی ختم میشود، که این امکان را به مهاجم میدهد تا دسترسی به انبوهی از اطلاعات از جمله فایلهای ذخیره شده در دستگاه، استخراج اطلاعات حساس پایگاه داده و همچنین تزریق DLLهای دلخواه را داشته باشد.

ورای Lazarus، یک عامل تهدیدکننده APT چینی زبان، که به نظر میرسد HoneyMyte باشد، از همین تاکتیک استفاده میکند. این عامل تهدید، پکیج نصب نرمافزار اسکنر اثر انگشت برای نصب بکدور PlugX بر روی سرور توزیع متعلق به یک سازمان دولتی در کشوری ناشناس در جنوب آسیا را مستقر کرده است. کسپرسکی از این حمله زنجیره تأمین تحت عنوان "SmudgeX" یاد کرده است.

این توسعه در حالی صورت میگیرد که حملات سایبری با هدف زنجیره تأمین فناوری اطلاعات در پی نفوذ به SolarWinds در سال ۲۰۲۰ به عنوان یک نگرانی بزرگ و دغدغه اصلی ظاهر شدهاند و نیازمندی به اتخاذ شیوههای امنیتی سختگیرانه حسابها و انجام اقدامات پیشگیرانه برای محافظت از محیطهای سازمانی را برجستهتر میکنند.

برچسب ها: advanced persistent threat, SmudgeX, بکدور, HoneyMyte, لازاروس, DeathNote, حمله زنجیره تأمین, MATA, COPPERHEDGE, BLINDINGCAN, Lazarus, PlugX, Payload, North Korea, DLL, لینوکس, APT, macOS, cybersecurity, SolarWinds, Kaspersky, ویندوز, malware, Lazarus Group, کره شمالی, backdoor, بدافزار, امنیت سایبری, کسپرسکی, Cyber Attacks, حمله سایبری