کاربران ایرانی موبایل بانکها، قربانیان جدید دهها برنامه جعلی و خطرناک

اخبار داغ فناوری اطلاعات و امنیت شبکه

شرکت امنیت تلفن همراه Zimperium گزارش داده است که یک کمپین مخرب، کاربران موبایل بانک را در ایران هدف قرار میدهد و در این کمپین به صدها برنامه اندرویدی برای سرقت اطلاعات اعتبارنامه و کارت اعتباری متکی است.

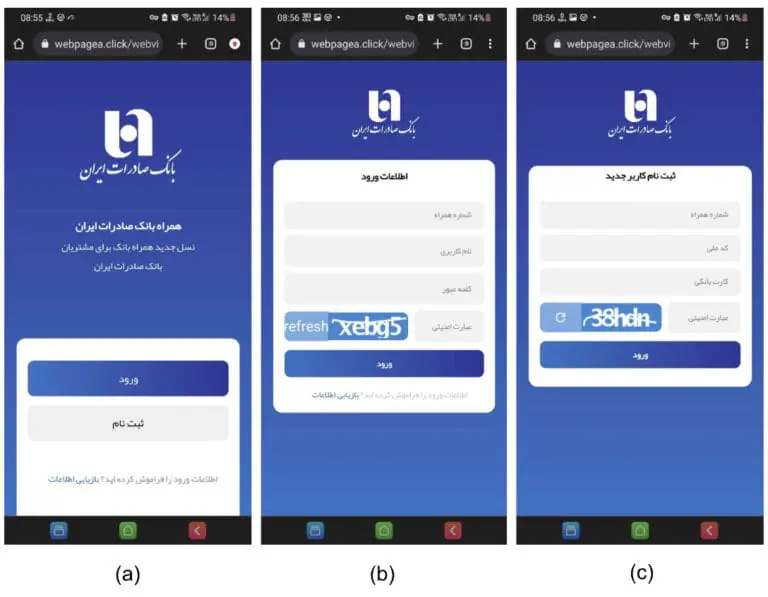

این کمپین در ماه ژوئیه، زمانی که Sophos در مورد ٤٠ برنامه مخرب گزارش داد که بین دسامبر ٢٠٢٢ تا مه ٢٠٢٣ منتشر شده بودند، کاربران چهار بانک ایرانی، یعنی بانک ملت، بانک صادرات، بانک رسالت و بانک مرکزی ایران را هدف قرار دادند و اکنون نیز اپلیکیشنهای بانکهای ملی، پاسارگاد، تجارت و بلوبانک، هدف قرارگرفتهاند.

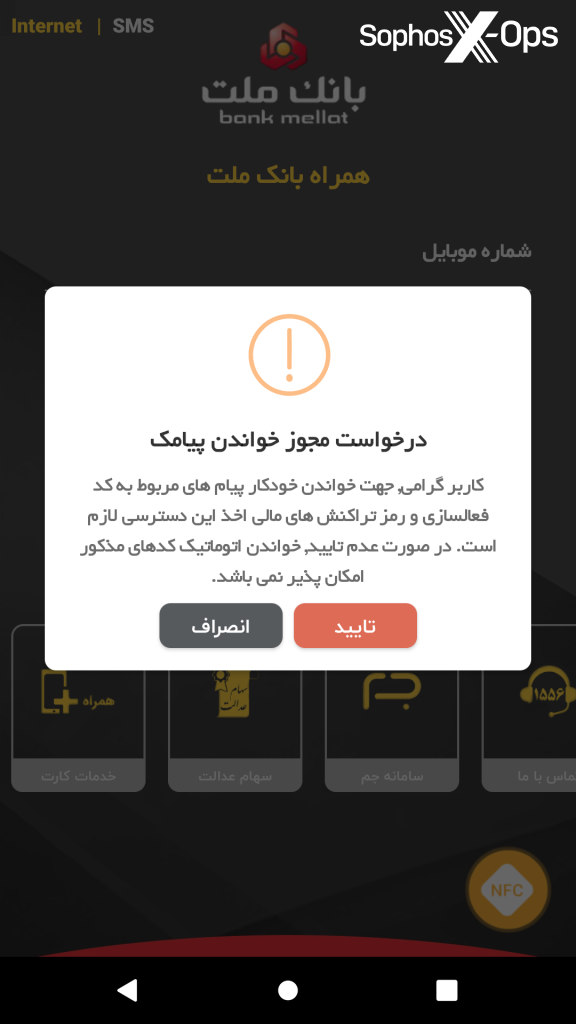

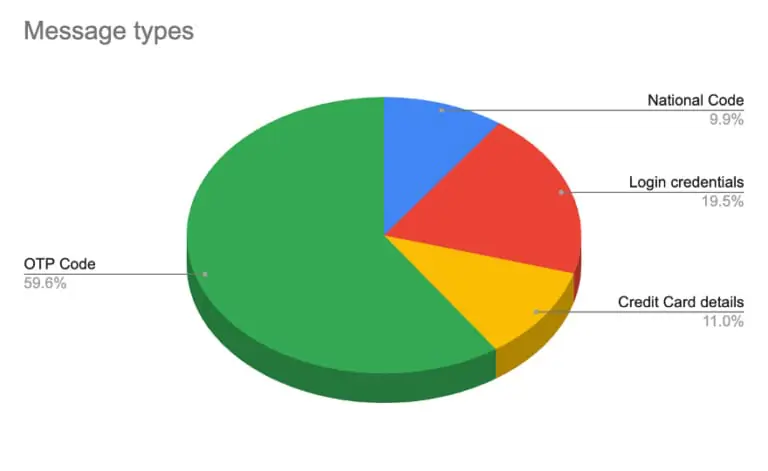

این برنامههای مخرب در تلاش برای جمعآوری اطلاعات ورود به سیستم بانکی و دادههای کارت اعتباری، رهگیری پیامکها برای دور زدن احراز هویت چند عاملی و پنهان کردن نمادهای خود برای جلوگیری از حذفشان، کشف شدند.

برنامههای کاربردی که بهعنوان نمونههای قانونی آنها از طریق محل دانلود نرمافزار محبوب ایرانیان با نام کافه بازار در دسترس هستند، از طریق وبسایتهای فیشینگ توزیع میشدند.

در گزارش Zimperium اشاره شده است که این ٤٠ برنامه فقط نوک کوه یخ بودند، زیرا ٢٤۵ برنامه مخرب دیگر مرتبط با کمپین مشابه کشف شدهاند؛ ازجمله آنها ٢٨ برنامه بودند که توسط موتور اسکن VirusTotal شناسایی نشده بودند.

در گزارش Zimperium اشاره شده است که این ٤٠ برنامه فقط نوک کوه یخ بودند، زیرا ٢٤۵ برنامه مخرب دیگر مرتبط با کمپین مشابه کشف شدهاند؛ ازجمله آنها ٢٨ برنامه بودند که توسط موتور اسکن VirusTotal شناسایی نشده بودند.

این گزارش میافزاید: "این نمونهها را میتوان مستقیما به همان عوامل تهدید مرتبط دانست و نشاندهنده دو مورد تکرار اضافی از بدافزار بانکداری تلفن همراه ایرانی از زمان آعاز تحقیقات اولیه است. تکرار اول مشابه آنچه قبلا گزارش شده است میباشد، اما شامل اهداف جدید است. تکرار دوم نیز شامل بسیاری از قابلیتهای جدید و تکنیکهای فرار برای موفقیت بیشتر در حمله سایبری است".

علاوه بر هدف قرار دادن چهار برنامه بانکی، بدون اینکه فعالانه آنها را هدف قرار دهند، نمونهها در اولین تکرار دستگاههای آلوده را از نظر وجود برنامههای دیگر نیز بررسی میکنند؛ که این مهم، نشان میدهد توسعهدهندگان بدافزار در حال برنامهریزی برای گسترش حملات خود هستند.

در مجموع، این نرمافزار مخرب درحالیکه دستگاهها را برای وجود والت رمزارز بررسی میکند، ١٢ برنامه بانکی را هدف قرار میدهد و احتمالا در آینده آنها را نیز هدف قرار خواهد داد.

در مجموع، این نرمافزار مخرب درحالیکه دستگاهها را برای وجود والت رمزارز بررسی میکند، ١٢ برنامه بانکی را هدف قرار میدهد و احتمالا در آینده آنها را نیز هدف قرار خواهد داد.

مجموعه Zimperium میگوید که نمونهها در تکرار دوم به خدمات دسترسی اندروید برای نمایش همپوشانیها جهت سرقت اطلاعات کارت اعتباری و اعتبارنامه، اعطای مجوزهای اضافی، جلوگیری از حذف نصب، و یافتن و کلیک بر روی المانهای اینترفیس، متکی هستند.

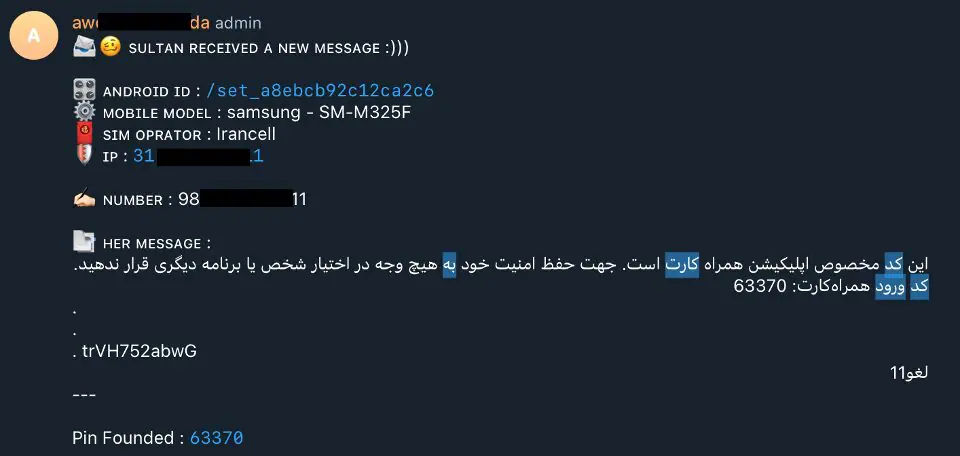

مهاجمان کانالهای تلگرامی را برای استخراج دادهها و همچنین مخازن GitHub راهاندازی کردهاند تا فهرستی از URLهای سرور Command-and-Control (C&C) و لینکهای فیشینگ را میزبانی کنند که به آنها اجازه میدهد بهسرعت به اختلالات واکنش نشان دهند.

طبق گفته Zimperium، برنامههای مخرب عمدتا دستگاههای شیائومی و سامسونگ را هدف قرار میدهند و در صورت شناسایی مدلهای این فروشندگان، اقدامات خاصی را انجام میدهند. بااینحال، مهاجمان احتمالا در حال آمادهسازی حملاتی بر روی دستگاههای iOS نیز هستند.

سایتهای فیشینگ مورد استفاده توسط این بدافزار همچنین تایید میکنند که آیا صفحه توسط یک دستگاه iOS باز شده است یا خیر. در این صورت، یک وبسایت تقلبی از نسخه iOS برنامه ارائه میشود. در حال حاضر، کمپین iOS ممکن است در حال توسعه باشد و یا از طریق منبعی که هنوز نامشخص است، توزیع شود.

برچسب ها: بانکداری اینترنتی, رمز دوم, رمزپویا, رمز پیامکی, Mobile App, Blubank, بلوبانک, بانک تجارت, بانک ملی, بانک مرکزی ایران, بانک رسالت, بانک صادرات, بانک ملت, Mobile Bank, بانک پاسارگاد, شیائومی, سامسونگ, Iran, iOS, رمزارز, ایران, phishing, malware, Android , Samsung, Xiaomi, cryptocurrency, Cyber Security, Telegram, جاسوسی سایبری, فیشینگ, اندروید, بدافزار, امنیت سایبری, جنگ سایبری, تلگرام, Cyber Attacks, حمله سایبری, news