توزیع بدافزار OnionPoison از طریق نصب کننده مرورگر Tor

اخبار داغ فناوری اطلاعات و امنیت شبکه

کارشناسان امنیت سایبری در آزمایشگاه کسپرسکی مشخص کردهاند که نسخه رمزگذاریشده نصبکننده ویندوز برای مرورگر وب Tor از طریق یک کانال معروف چینی YouTube در حال توزیع است.

این کمپین مخرب توسط کارشناسان امنیتی کسپرسکی "OnionPoison" نامگذاری شده است. این کمپین تعداد زیادی از مردم چین را تحت تاثیر قرار داده است زیرا عوامل تهدید تنها قربانیان چینی را هدف قرار دادهاند.

در حال حاضر مشخص نیست این حمله چقدر گسترده بوده است. بااینحال، در مارس ٢٠٢٢، آزمایشگاه کسپرسکی شواهد تلهمتری قربانیان را شناسایی کرد.

کانال یوتیوب مخرب

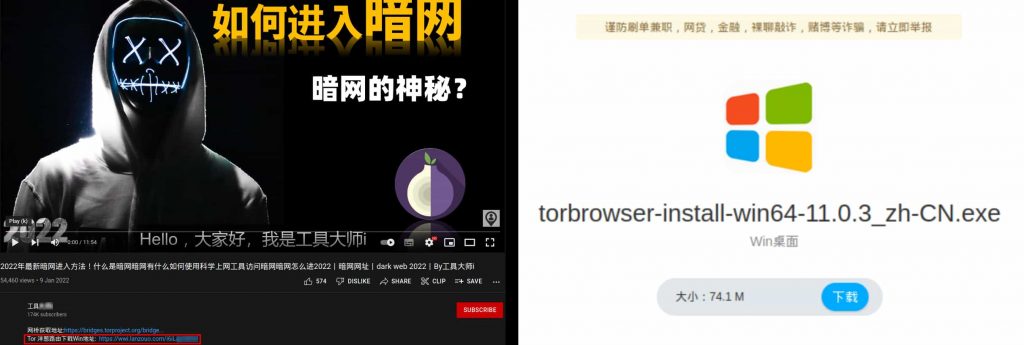

در توضیحات یک ویدیو، پیوندی به نصب کننده مخرب Tor Browser وجود دارد که منجر به دانلود نرمافزار مخرب میشود. در ٩ ژانویه ٢٠٢٢، این ویدیو توسط عوامل تهدید در یوتیوب آپلود شد.

این ویدیو تاکنون بیش از ٦٤۵٠٠ بازدید در یوتیوب بهدست آورده است و کانالی که ویدیو در آن آپلود شده است ١٨١٠٠٠ مشترک دارد. جدا از این، کارشناسان امنیتی ادعا کردهاند که این کانال مخرب یوتیوب در هنگ کنگ مستقر است.

دلیل اصلی این حمله ممنوعیت مرورگر وب Tor در چین است. به همین دلیل، عوامل تهدید از یوتیوب بهعنوان ابزاری برای فریب کاربران ناآگاه برای دانلود نسخه سرکش از مرورگر Tor ("Tor浏览器") هنگامی که آنها آن را در وبسایت اشتراک ویدئو جستجو میکنند، استفاده میکنند.

زنجیره OnionPoison

این ویدیو شامل دو لینک است که در توضیحات ویدیو موجود است. اولین لینک، کاربر را به وبسایت رسمی مرورگر Tor هدایت میکند. از سوی دیگر، لینک دوم کاربران را به یک نصبکننده مخرب Tor Browser با حجم ۷۴ مگابایت، هدایت میکند.

از آنجایی که مرورگر Tor در چین ممنوع است، برای اینکه کاربران بتوانند نسخه مخرب مرورگر Tor را دانلود کنند، عوامل تهدید کاربران را به یک سرویس اشتراک ابری چینی هدایت میکنند که در آنجا این نسخه مخرب را میزبانی میکنند.

این نصب کننده اجرایی مخرب برای انجام کارهای زیر در سیستم آلوده کاربر طراحی شده است :

تاریخچه مرور را ذخیره میکند

کش کردن صفحات روی دیسک را فعال میکند

پر کردن خودکار فرم و حفظ اطلاعات ورود به سیستم را فعال مینماید

دادههای سشن اضافی را برای وبسایتها ذخیره میکند

این امر توسط لایبرری مخرب freebl3.dll حاصل میشود که سیستم را با payload آلوده میکند که حاوی نرمافزار جاسوسی است که پس از برقراری ارتباط با آن سرور، از یک سرور راه دور بازیابی میشود.

تنها شرط این است که آدرس IP قربانی باید از چین باشد تا حمله موفق شود. علاوه بر این، این امکان وجود دارد که ماژول نرمافزارهای جاسوسی دادههای زیر را استخراج کند :

لیست نرمافزارهای نصب شده

لیست فرآیندهای در حال اجرا

تاریخچه Google Chrome و Edge

SSID و مک آدرس شبکههای Wi-Fi

شناسههای حساب وی چت قربانیان

شناسههای حساب QQ قربانیان

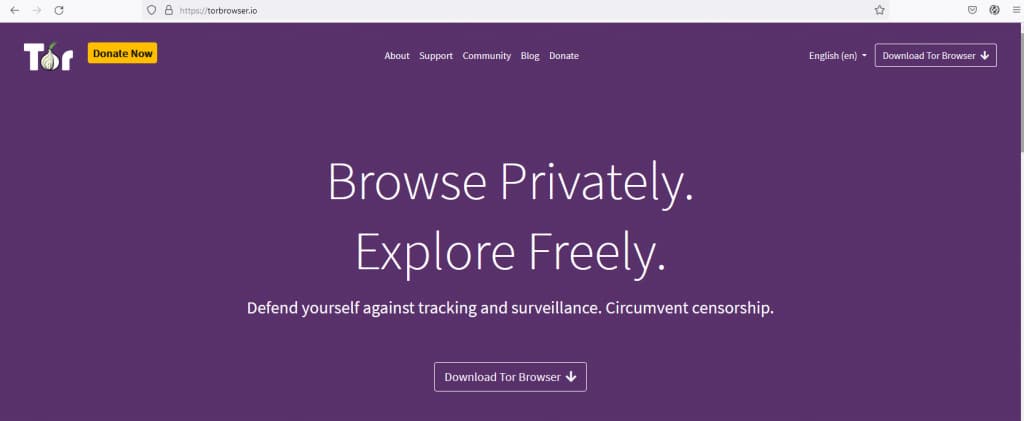

در اینجا تکاندهندهترین نکته این است که C&C مخرب (torbrowser[.]io) یک کپی کامل از وبسایت اصلی مرورگر Tor است. لینکهای دانلود موجود در وبسایت جعلی کاربران را به وبسایت معتبر مرورگر Tor میبرد.

علاوه بر این، در طول این کمپین، عوامل تهدید با استفاده از نرمافزارهای ناشناس، اهداف خود را فریب دادند.

برچسب ها: Download, دانلود, وی چت, freebl3.dll, Tor浏览器, مرورگر Tor, OnionPoison, Youtube, Edge, WeChat, Tor Browser, Tor, Google Chrome, malware, Cyber Security, حملات سایبری, بدافزار, امنیت سایبری, کسپرسکی, Cyber Attacks, حمله سایبری, news