بازگشت باتنت Emotet پس از پنج ماه وقفه با انتشار انفجاری بدافزار

اخبار داغ فناوری اطلاعات و امنیت شبکه

عملیات بدافزار Emotet پس از یک «تعطیلات» تقریبا پنج ماهه که فعالیت اندکی از این عملیات بدنام سایبری مشاهده شده بود، دوباره ایمیلهای مخرب را اسپم میکند.

بدافزار Emotet یک آلودگی بدافزار است که از طریق کمپینهای فیشینگ حاوی فایل مخرب Excel یا Word توزیع میشود. هنگامی که کاربران این فایلها را باز میکنند و ماکروها را فعال میکنند، Emotet DLL دانلود و در حافظه بارگیری میشود.

پس از بارگیری، بدافزار ایمیلها را برای استفاده در کمپینهای هرزنامه بعدی و پیشرو جستجو کرده و میدزدد و payloadهای اضافی مانند Cobalt Strike یا بدافزارهای دیگری را که معمولا منجر به حملات باجافزار میشود، مستقر میکند.

درحالیکه Emotet بهعنوان پرفروشترین بدافزار در گذشته در نظر گرفته میشد، در ١٣ ژوئن ٢٠٢٢ به طور ناگهانی ارسال هرزنامه توسط آن متوقف شد.

بازگشت Emotet

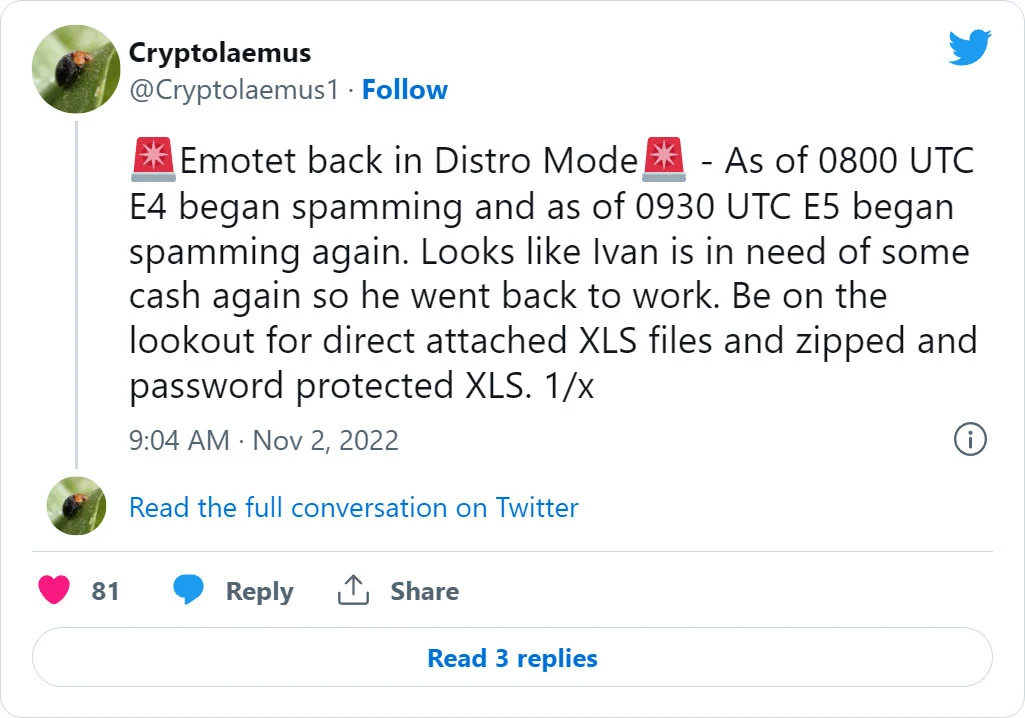

محققان گروه تحقیقاتی Emotet Cryptolaemus گزارش دادند که تقریبا در ساعت ٤ صبح به وقت شرقی در تاریخ ٢ نوامبر، عملیات Emotet به طور ناگهانی دوباره آغاز شد و به آدرسهای ایمیل در سراسر جهان، هرزنامه ارسال کرد.

محقق تهدید Proofpoint و عضو Cryptolaemus، تامی مادگار، به خبرگزاریهای امنیت سایبری گفت که کمپینهای ایمیل Emotet امروزی از زنجیرههای پاسخ ایمیل دزدیده شده برای توزیع لینکهای مخرب Excel استفاده میکنند.

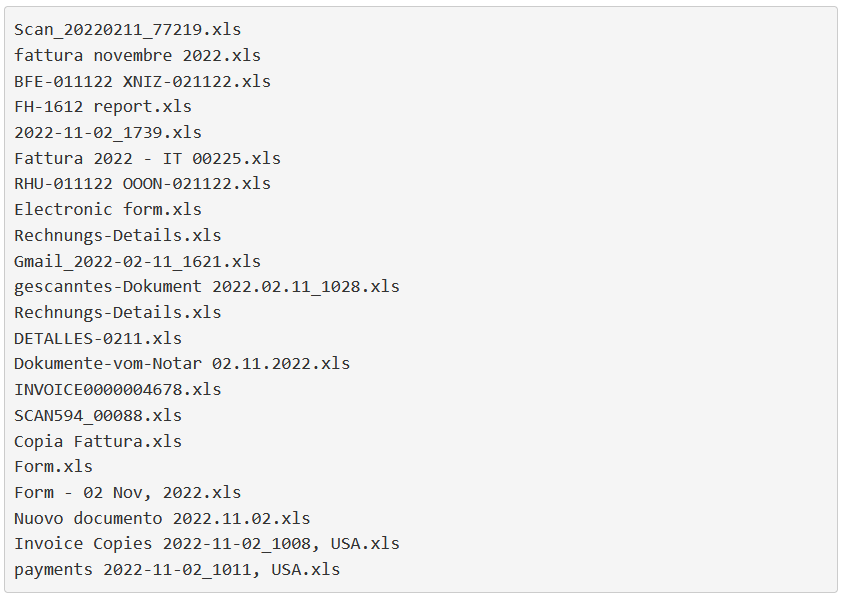

از نمونههای آپلود شده در VirusTotal، پیوستهایی بهدست خبرگزاریها رسیده است که با زبانها و نامهای فایلهای مختلف، کاربران در سراسر جهان را هدف قرار میدهدد، و وانمود میکنند که فاکتورها، اسکنها، فرمهای الکترونیکی و سایر فایلهای فریبنده هستند.

فهرستی جزئی از نام فایلهای نمونه را میتوان در زیر مشاهده کرد :

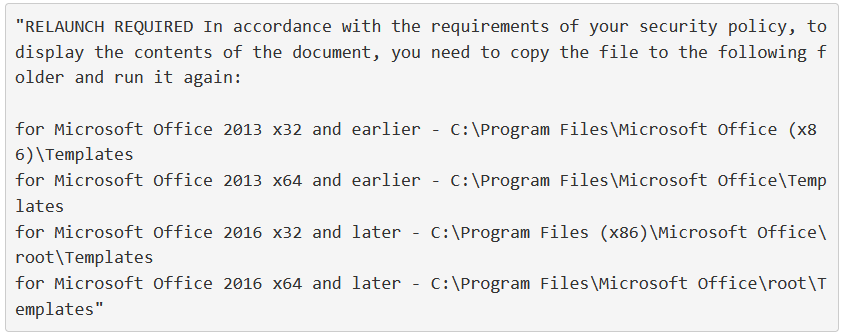

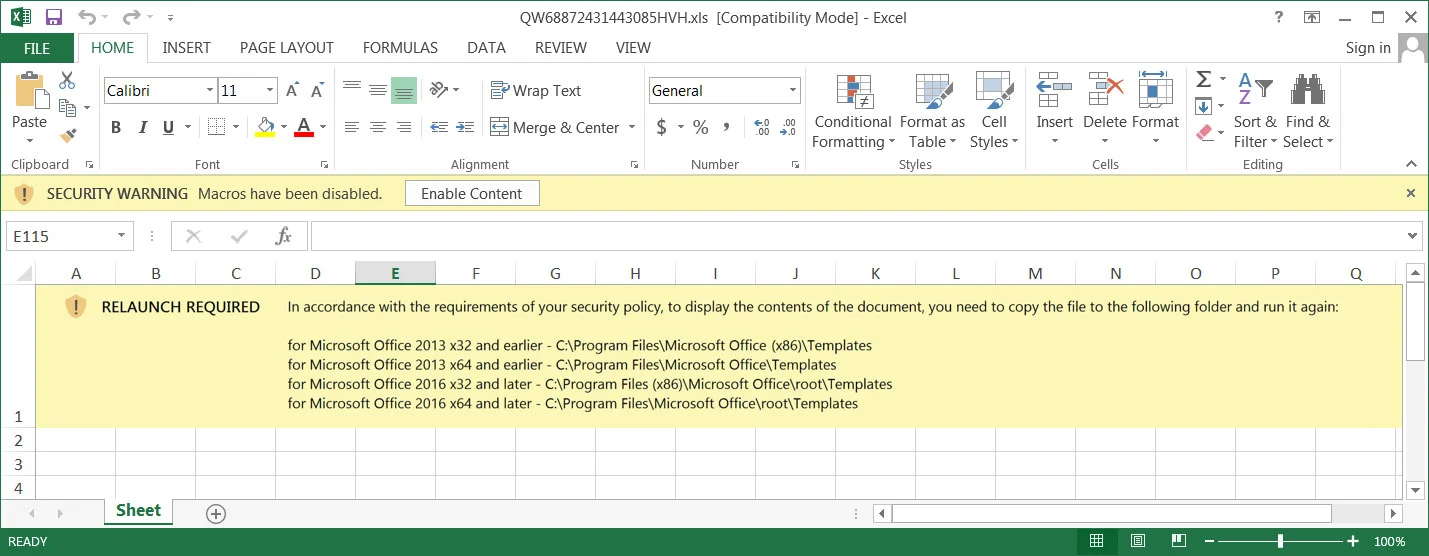

کمپین Emotet امروز همچنین یک الگوی پیوست اکسل جدید را معرفی میکند که حاوی دستورالعملهایی برای دور زدن نمای محافظت شده مایکروسافت است.

هنگامی که یک فایل از اینترنت دانلود میشود، ازجمله بهعنوان پیوست ایمیل، مایکروسافت یک فلگ خاص Mark-of-the-Web (MoTW) را به فایل اضافه میکند.

هنگامی که کاربر یک سند مایکروسافت آفیس حاوی فلگ MoTW را باز میکند، مایکروسافت آفیس آن را در نمای محافظت شده باز میکند و از اجرای ماکروهایی که بدافزار نصب میکنند، جلوگیری مینماید.

بااینحال، در پیوست جدید اکسل بدافزار Emotet، میتوانید ببینید که عوامل تهدید بهکاربران دستور میدهند فایل را در پوشههای قابل اعتماد «Templates» کپی کنند، زیرا انجام این کار نمای محافظت شده Microsoft Office را، حتی برای فایلهایی که دارای فلگ MoTW هستند، دور میزند.

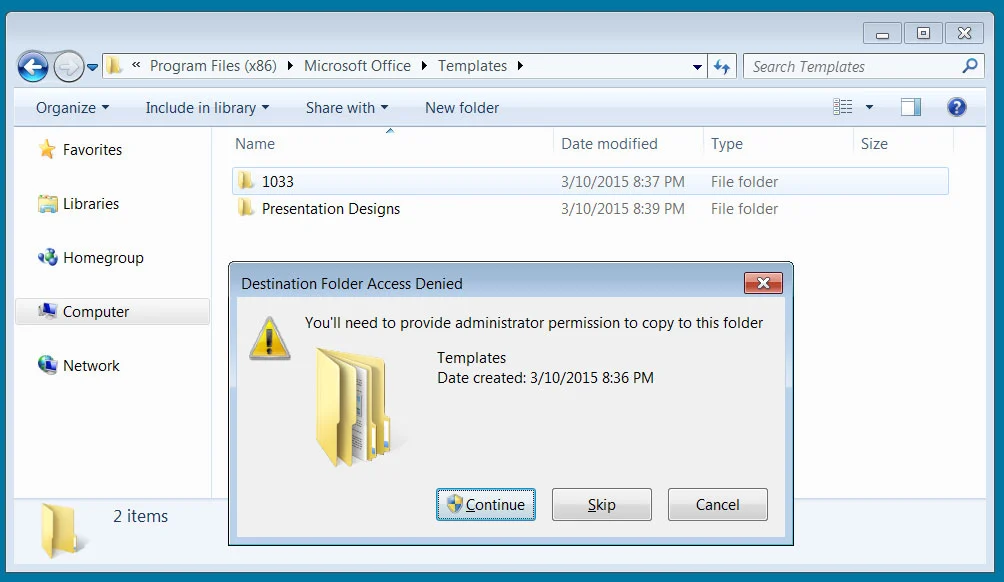

درحالیکه ویندوز بهکاربران هشدار میدهد که کپی کردن یک فایل در پوشه "Templates" به مجوزهای "administrator" نیاز دارد، این واقعیت که کاربر در حال تلاش برای کپی کردن فایل است نشان میدهد که شانس زیادی برای فشار دادن دکمه "Continue" وجود دارد.

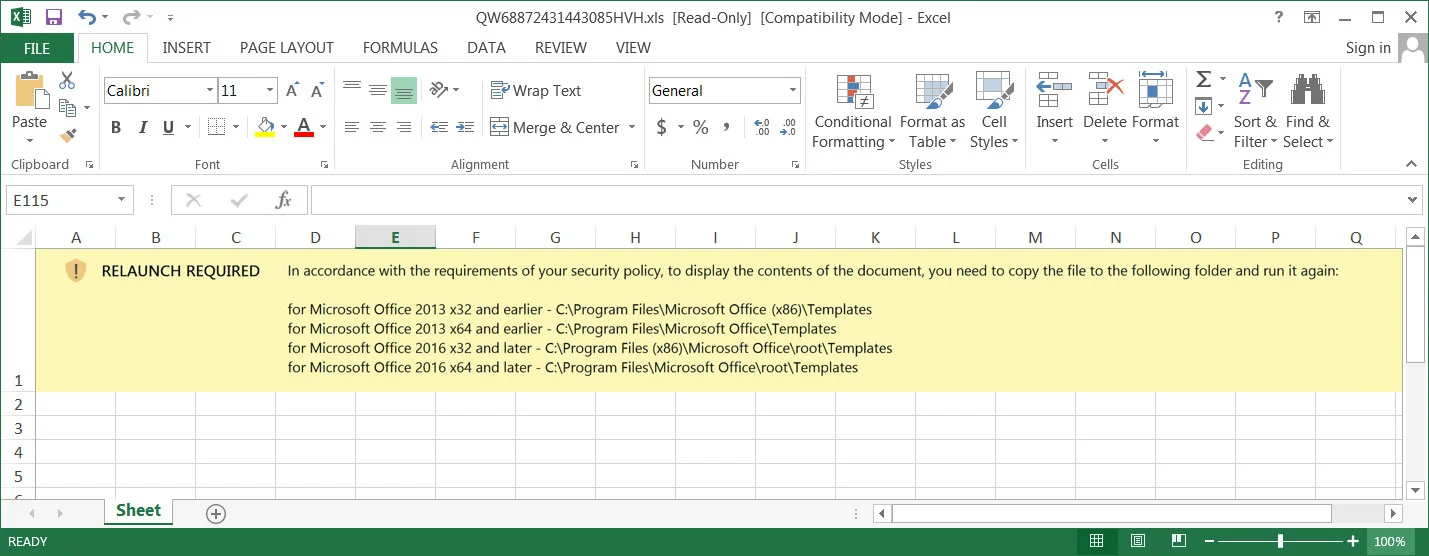

هنگامی که پیوست از پوشه "Templates" راه اندازی میشود، به سادگی ماکروهایی را که بدافزار Emotet را دانلود میکنند، باز کرده و بلافاصله اجرا میکند.

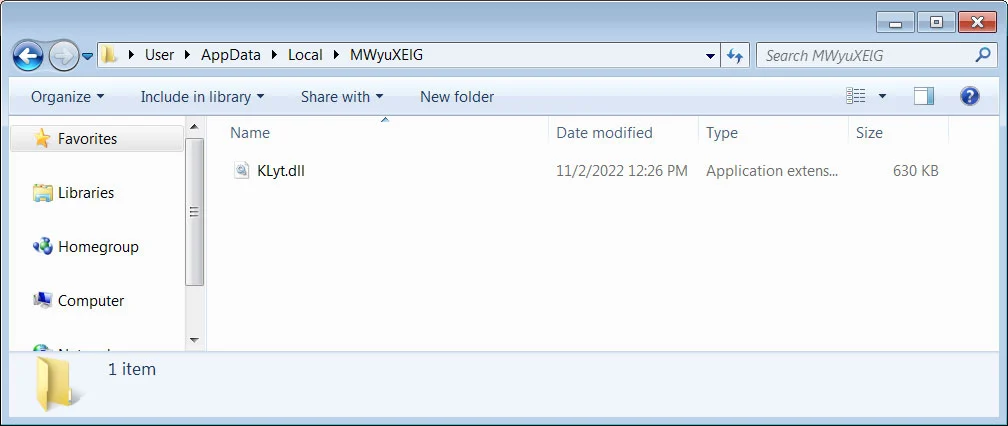

بدافزار Emotet بهعنوان یک DLL در چندین پوشه با نام تصادفی، همانطور کخ در زیر نشان داده شده است، تحت %UserProfile%\AppData\Local دانلود میشود.

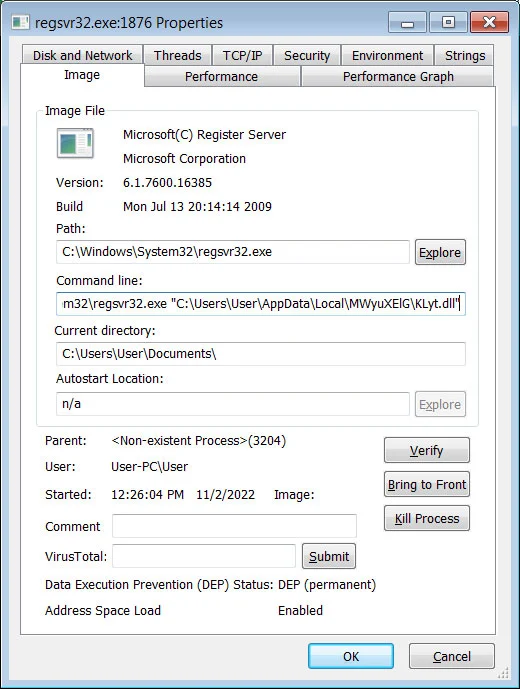

سپس ماکروها DLL را با استفاده از دستور قانونی regsvr32.exe راه اندازی میکنند.

پس از دانلود، بدافزار هنگام اتصال به سرور Command and Control برای دستورالعملهای بیشتر یا نصب payloadهای اضافی، بیصدا در پسزمینه اجرا میشود.

ماگار در ادامه گفت که آلودگیهای Emotet امروزه باعث کاهش paylaod بدافزارهای اضافی روی دستگاههای آلوده نشده است.

بااینحال، در گذشته، Emotet برای نصب بدافزار TrickBot و اخیرا Beaconهای Cobalt Strike شناخته شده بود.

این بیکونهای Cobalt Strike سپس برای دسترسی اولیه توسط گروههای باجافزاری که بهصورت جانبی در شبکه پخش میشوند، دادهها را سرقت میکنند و درنهایت دستگاهها را رمزگذاری میکنند، استفاده میشوند.

آلودگیهای Emotet در گذشته برای دسترسی اولیه به باجافزارهای Ryuk و Conti به شبکههای سازمانی استفاده میشد.

از زمان غیرفعالشدن Conti در ماه ژوئن، Emotet برای دسترسی اولیه بهدستگاههای آلوده به باجافزار BlackCat و Quantum نیز مشارکت کرد.

برچسب ها: Templates, MoTW, Mark-of-the-Web, BlackCat, Quantum, اسپم, باتنت, باجافزار, Word, Excel, Microsoft Office, Cobalt Strike, Conti, هرزنامه, DLL, emotet, Ryuk, command and control, Administrator, Spam, malware, ransomware , Trickbot, Cyber Security, حملات سایبری, Botnet, بدافزار, امنیت سایبری, کسپرسکی, Cyber Attacks, حمله سایبری, news